不同廠牌防火牆建立IPsec Site to Site VPN

總公司和分公司建立IPsec site to site vpn之後就可以透過虛擬私人網路的方式存取資料,而且中間傳輸的資料透過通道傳輸有加密,就算跑在網際網路上也比較不怕被竊取,如果可以的話,兩邊買同廠牌使用同韌體會比較穩定,但是有時候是先買後買的,所以也會時常遇到兩邊不同廠牌的防火牆需要建立IPsec site to site vpn。

IPsec site to site vpn不管任何廠牌,比較常見的設定為,

1.自己出去的WAN介面和IP,對方的IP。

2.兩邊的Preshared key一定要相同。

3.自己要通過VPN的內部網段和對方要通過VPN的內部網段。

4.Phase 1 的加密方式和通道重新建立的時間。

5.Phase 2 的加密方式和通道重新建立的時間。

6.IKE使用Version1還是Version2。

7.使用Aggressive mode還是 Main mode。

把握一個大原則就是兩邊的Proposal一定要一致,你不能一邊想用3DES加密,另一邊卻用DES加密,這樣通道一定建不起來,剩下還有一些雜七雜八的設定各家廠商皆不同,可能要翻手冊或是上一些網路安全的課程才知道它們在幹嘛了。

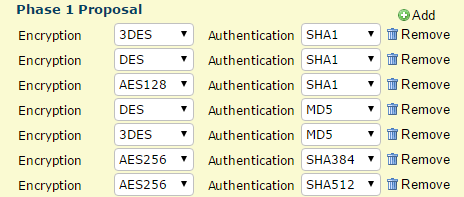

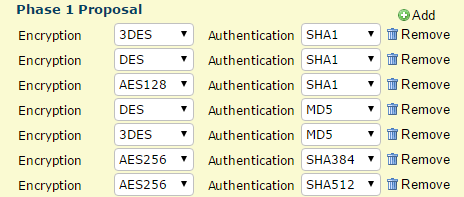

像是proposa1上的條件不一定只能設一個,你也可以設定3DES+SHA1和DES+SHA1很多個,反正就是讓兩邊協調跑哪種加密方式。

以下用QNO為範例。

你要帶哪個WAN出去和對方VPN溝通。

自己的IP和內部可以通過VPN的網段。

對方的IP和對方內部可以通過VPN的網段。

Phase 1 的加密方式選的為 DH Group5+3DES+SHA1,通道重新建立的時間為28800秒。

Phase 2 的加密方式選的為 DH Group5+3DES+SHA1,通道重新建立的時間為1800秒。

兩邊交換的Preshared Key為 "Presharedkey"。

剩下就是雜項了,比方說要不要等有需求再連線還是就算沒有流量通道也要先建起來。

對方的防火牆Fortigate也要有相對應的設定,對方的IP還有自己去連線的WAN介面。

兩邊交換的Preshared Key為 "Presharedkey"。

Phase 1 的加密方式選的為 DH Group5+3DES+SHA1,通道重新建立的時間為28800秒。

自己內部可以通過VPN的網段和對方內部可以通過VPN的網段。

Phase 2 的加密方式選的為 DH Group5+3DES+SHA1,通道重新建立的時間為1800秒。

剩下就是雜項了,比方說要不要等有需求再連線還是就算沒有流量通道也要先建起來。

這時候可以觀察到兩邊的通道都有建立起來。

http://wiki.qno.tw/index.php?title=VPN_with_FortiGate

我們也可以去官方KB看有沒有跟其他廠牌的建立教學文章,按圖施工,保證成功!

結論:

和其他廠牌防火牆建立 IPsec site to site vpn問題比較多,有時候當場建的起來,可是過了一個星期後突然斷掉後就再也建不起來,或是說發生封包會掉、連線很慢等問題,因此如果可以的話兩邊還是同廠牌相同韌體會相對比較穩定。

IPsec site to site vpn不管任何廠牌,比較常見的設定為,

1.自己出去的WAN介面和IP,對方的IP。

2.兩邊的Preshared key一定要相同。

3.自己要通過VPN的內部網段和對方要通過VPN的內部網段。

4.Phase 1 的加密方式和通道重新建立的時間。

5.Phase 2 的加密方式和通道重新建立的時間。

6.IKE使用Version1還是Version2。

7.使用Aggressive mode還是 Main mode。

把握一個大原則就是兩邊的Proposal一定要一致,你不能一邊想用3DES加密,另一邊卻用DES加密,這樣通道一定建不起來,剩下還有一些雜七雜八的設定各家廠商皆不同,可能要翻手冊或是上一些網路安全的課程才知道它們在幹嘛了。

像是proposa1上的條件不一定只能設一個,你也可以設定3DES+SHA1和DES+SHA1很多個,反正就是讓兩邊協調跑哪種加密方式。

以下用QNO為範例。

你要帶哪個WAN出去和對方VPN溝通。

自己的IP和內部可以通過VPN的網段。

對方的IP和對方內部可以通過VPN的網段。

Phase 1 的加密方式選的為 DH Group5+3DES+SHA1,通道重新建立的時間為28800秒。

Phase 2 的加密方式選的為 DH Group5+3DES+SHA1,通道重新建立的時間為1800秒。

兩邊交換的Preshared Key為 "Presharedkey"。

剩下就是雜項了,比方說要不要等有需求再連線還是就算沒有流量通道也要先建起來。

對方的防火牆Fortigate也要有相對應的設定,對方的IP還有自己去連線的WAN介面。

兩邊交換的Preshared Key為 "Presharedkey"。

Phase 1 的加密方式選的為 DH Group5+3DES+SHA1,通道重新建立的時間為28800秒。

自己內部可以通過VPN的網段和對方內部可以通過VPN的網段。

Phase 2 的加密方式選的為 DH Group5+3DES+SHA1,通道重新建立的時間為1800秒。

剩下就是雜項了,比方說要不要等有需求再連線還是就算沒有流量通道也要先建起來。

這時候可以觀察到兩邊的通道都有建立起來。

http://wiki.qno.tw/index.php?title=VPN_with_FortiGate

我們也可以去官方KB看有沒有跟其他廠牌的建立教學文章,按圖施工,保證成功!

結論:

和其他廠牌防火牆建立 IPsec site to site vpn問題比較多,有時候當場建的起來,可是過了一個星期後突然斷掉後就再也建不起來,或是說發生封包會掉、連線很慢等問題,因此如果可以的話兩邊還是同廠牌相同韌體會相對比較穩定。

留言

張貼留言