容錯移轉叢集介紹

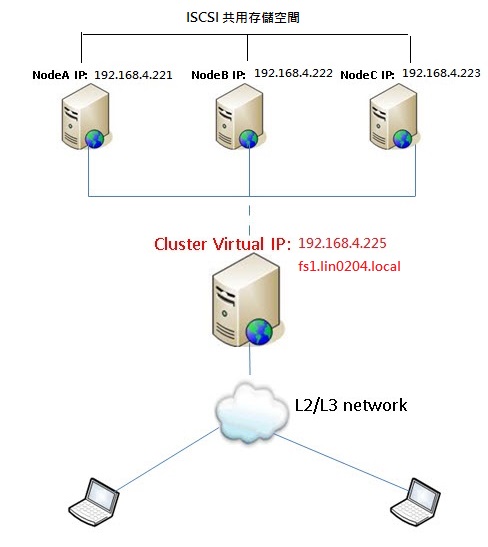

傳統我們用Vsphere的HA保護虛擬主機的話,如果ESXI硬體死掉了,他會在其他台ESXI中開啟虛擬機,但是這樣還是會發生一些問題。 1.如果服務死了 但是系統沒死,這樣服務不會重啟。 2.如果因為更新重新開機的話,服務會死一段時間。 因此我們只保護到硬體,但沒有保護到服務。 我們目前看到dhcp的服務在Host3。 我們觀察到目前DHCP在Host3是有開啟,然後dhcp.lin0204.local的IP192.168.4.229也在Host3,DHCP檔案放置的共用儲存空間I槽也在Host3。 我們故意把Host3的DHCP服務關閉,他發生容錯移轉到Host2,然後dhcp.lin0204.local的IP192.168.4.229移轉到Host2,DHCP檔案放置的共用儲存空間I槽也移轉到Host2。 我們故意把Host2關機,發現file serve和dhcp的服務都移轉到Host3。 使用者掉一個封包,服務不受影響。 發現F槽和I槽共用儲存空間都移轉到Host3,由於資料都在,難怪服務可以繼續。 結論: 容錯移轉叢集通常同時只有一台在提供服務,因此叢集中越多台並不會增加附載能力,如果偵測到服務或主機死掉就會進行容錯移轉,共用儲存空間ISCSI或FCSAN不是必要的,但是通常服務都會需要檔案放置空間,因此進行容錯移轉的時候連共用儲存空間都會需要過去。